はじめに

こんにちは、先進ネットワーク研究室のM1の深川悠馬です。

2023年3月2日から3日にかけて沖縄コンベンションセンターで開催されたNS/IN研究会に参加したので参加報告したいと思います。

研究概要

以下の課題に着目してNDN (Named Data Networking)を考慮した動作提案とその性能評価を行いました。

- NDNにおけるPublisherによるアクセス制御

- NDNにおけるプライバシー保護を目的としたコンテンツ名暗号化

性能評価は以下の点について行いました。

- 初回Interestによる制御トラヒック量

- 暗号化/復号化評価

- 頻度攻撃評価

今回は性能評価の中でも頻度攻撃のシミュレーション評価について触れたいと思います。

頻度攻撃とは、コンテンツ名を暗号化した場合においても攻撃者が暗号化コンテンツ名を収集することで、コンテンツ名特定可能情報(人気コンテンツ順位やパケットの分割量など)から暗号化前のコンテンツ名を特定する攻撃です。

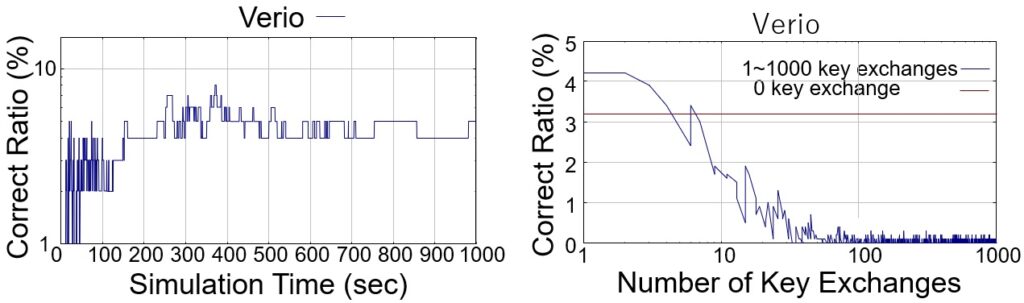

このグラフはVerioと呼ばれるネットワークトポロジでの提案方式の性能評価結果について示しています。左図は提案方式を使用しない場合における攻撃者の暗号化コンテンツ名から暗号化前コンテンツ名の特定率のシミュレーションの時間変化を示しています。左図から読み取れるのは時間経過とともに攻撃者の正答率が一定の値に収束していることです。つまり、攻撃者が頻度攻撃に必要な情報が十分な量集まれば人気度の高いコンテンツがより正確に特定されてしまいます。

次に右図は提案方式を適用して各鍵交換周期(コンテンツ名変更周期)における攻撃者の正答率を示しています。左図の結果からシミュレーション終了時には攻撃者の正答率が安定しているため、各鍵交換周期(コンテンツ名変更周期)におけるシミュレーション終了時の攻撃者の正答率を示しています。結果として、30回(33sに一回)程度行えば攻撃者の正答率は1%以下に抑えられることが分かりました。

今回の提案方式の頻度攻撃評価はコンテンツ名暗号化が単純すぎたため、攻撃者の正答率が予想よりも高く出たと感じています。そのため、今後はコンテンツ名暗号化を複雑化して再度頻度攻撃の評価を行いたいと思っています。

詳細については、下記発表スライドや論文をご参照ください。

fukagawa_2303_NSIN_02感想

これまで感染症が流行っていたためオンラインしか参加してきませんでしたが、初現地開催の対面発表でオンライン開催よりも多く意見をいただけたのでとても参考になりました。

発表日が2日の午前だったため前日から沖縄入りし、合計3泊4日と長い滞在だったため国際通り、かりゆし水族館、アメリカンビレッジなどにも行ってきました。食べ物に関してもさんぴん茶、ソーキソバ、タコライス、ゴーヤチャンプル、サーターアンダーギーを制覇してきました。自由な時間が多かったわけではないので今度はゆっくりと観光目的で沖縄に行って美ら海水族館にいってみたいです。