はじめに

こんにちは,先進ネットワーク研究室B5の谷口です。2023年3月7日〜10日に埼玉県さいたま市の芝浦工業大学で開催された電子情報通信学会総合大会にて,「CDNのキャッシュサーバを騙ったDDoS攻撃のZスコア法を用いた防御法」というタイトルで発表しましたので,その報告をさせていただきます。

研究概要

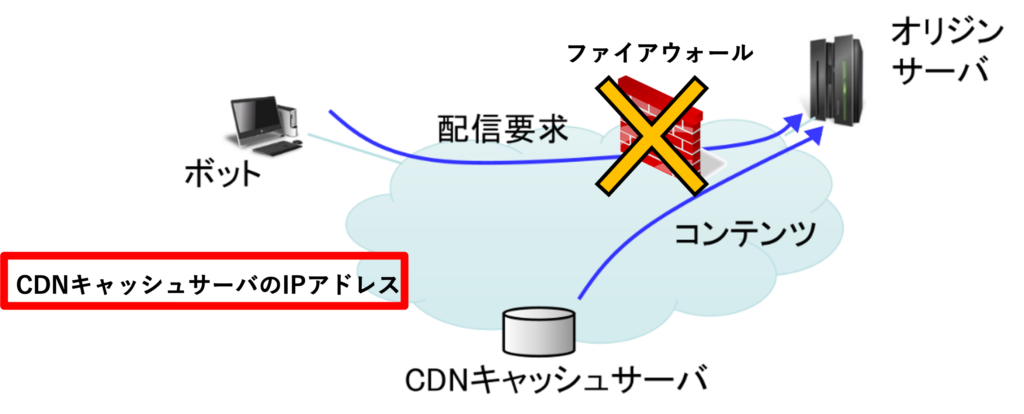

近年DDoS(Distributed Denial of Service)攻撃が頻繁に発生しており,CDN(Content Delivery Network)でのDDoS攻撃の緩和が期待されています。特に,ボットが標的OS(オリジンサーバ)に直接パケットを送信するような攻撃の場合,CS(キャッシュサーバ)以外からの配信要求をファイアウォールで棄却することでDDoS攻撃に対処できます。しかし,ボットがCSのIPアドレスを発アドレスとして偽りOSへパケットを送信した場合は,ファイアウォールで検知できないという問題が指摘されています.

そこで,本研究では先行研究である固定の単一閾値を用いた二段階検知法に着目し,到着時間間隔に対して閾値を設け,閾値以下の間隔で同一IPアドレスから要求が到着した場合にのみDNSのログをチェックする方式を改善した方式であり,配信要求の発生パターンの動的な変化に対応が可能なZスコアを用いた二段階検知法を提案しています。

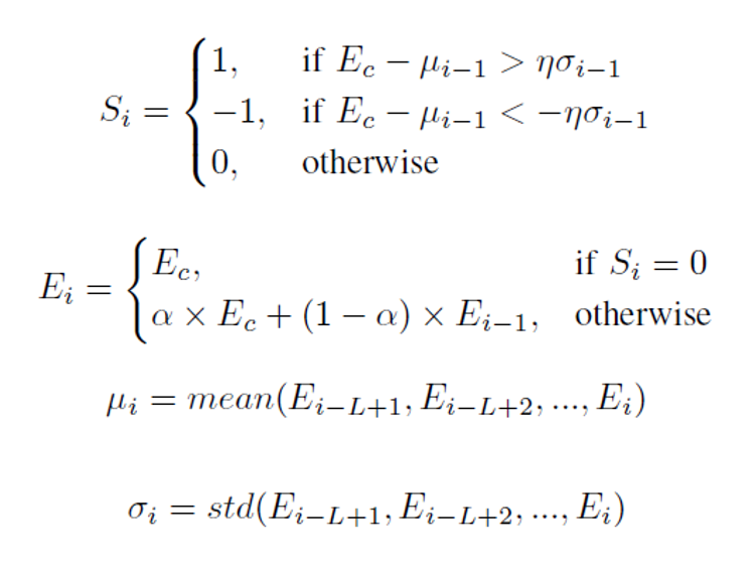

提案方式では,外れ値を検知することのできるZスコア法を用いてDDoS攻撃を検知しています。コンテンツの要求がOSに到着した際に,そのコンテンツに対しての直前の要求との到着間隔をし,到着間隔の逆数をを入力Ecに用いています.これは,Zスコア法は測定値・平均値との差異が大きな場合に検知しますが,通常のコンテンツ要求と比較して,DDoS攻撃では短い時間間隔で要求が到着する傾向があり,到着間隔をZスコアの測定値に用いるとDDoSが検知できないためです。そして到着した要求が外れ値かどうかをZスコアを用いて検査し,アラームが発生した場合は,攻撃の可能性があると判断してDNSのログを確認し,最終的な攻撃判断を行います。攻撃の継続中は,要求の到着間隔が正常な要求だけの時とは異なり,攻撃データを用いて過去Lの平均や標準偏差を更新すると,Zスコアの検知に用いる平均や標準偏差が歪んでしまいます.そこで攻撃検知後は,Zスコア法での平均値や標準偏差の更新を行わず,そしてDNSログ検査の結果,連続して何回か正常な要求と判断された場合に,攻撃が終了したと判断し,平均値と標準偏差の更新を再開します。このような方法を用いることで,攻撃が発生する前の正常な要求だけのデータを用いた外れ値の検査を可能にしています。

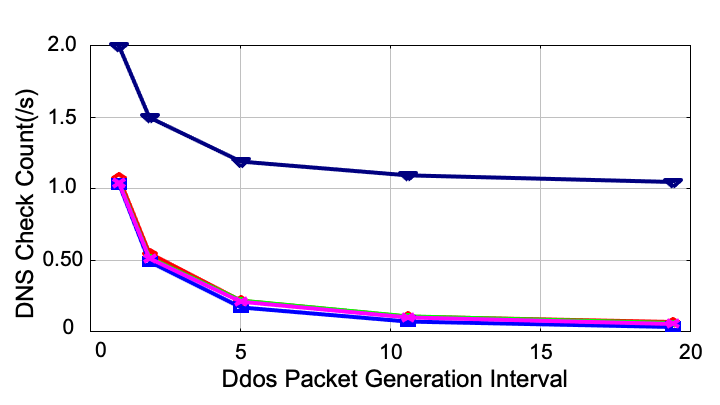

シミュレーションの結果,コンテンツやZスコアを変更した提案方式を使用した場合と提案方式を使用しない場合のDNSの単位時間当たりの平均検査回数を出力し比較したところ大幅にOSの負荷を軽減したと言えます。その結果より,提案方式の有効性を明らかにしました。

詳細については、下記発表スライドをご参照ください。

総合大会感想

今回の総合大会では,初めての対面での発表であったので,不安もありましたが思っていたより上手く発表できたと思います。その一方で,オンライン参加よりも聞き手の反応がわかり,自分の説明不足を感じました。特に,質疑応答において,咄嗟にわかりやすく端的に返答することができなかったので,研究室の質疑応答を通してより返答をスムーズにできるようにしたいと感じました。オフの時間帯には,東京観光をさせていただき,池袋に行ってきました。池袋では,ナンジャタウンで遊んだり,激安の中華料理中心の居酒屋でご飯を食べたりしました。東京にはなかなか行けないので貴重な体験をさせていただきました。